Evitar ataques de SQL Injection: Guía completa

En la era digital, la seguridad de los datos es clave, y los ataques de SQL Injection son una de las amenazas más utilizadas por los hackers para vulnerar bases de datos y plataformas web. Descubre cómo funcionan estos ataques y qué medidas puedes tomar para protegerte.

En la era digital en la que vivimos en la actualidad, nuestros dispositivos tecnológicos se encuentran expuestos a una serie de riesgos y posibles ataques cibernéticos.

Por ello, hoy en día, hay que estar al tanto de los diversos tipos de ataques con los que nuestra información podría estar en riesgo y protegernos de cualquier tipo de incidente online.

Ahora bien, entre la gran variedad de ciberataques a los que los hackers recurren en la actualidad, uno de los más utilizados son los SQL Injection.

En general, es uno de los más empleados cuando se quiere robar información de alguna base de datos empresarial o cuando se le quiere hacer daño a una plataforma web.

Así que, si quieres cubrirte las espaldas y protegerse ante posibles ataques de SQL Injection, tienes que conocer más al respecto y cómo evitarlos a toda costa.

¿Qué es el SQL Injection?

Primero que nada, hay que entender de qué se trata SQL o el Lenguaje de Consulta Estructurada en su traducción al español.

Se trata de un tipo de lenguaje de programación cuya utilidad se enfoca en la gestión de las bases de datos. De allí que sea un lenguaje empleado a diario por las grandes empresas para manejar de forma efectiva todos los datos que reciben.

Es utilizado, no solo para crear las bases de datos en sí, sino también para introducir nueva información, gestionar la que ya se encuentra almacenada y analizar los datos.

Ahora bien, los ataques de inyección con SQL es un tipo de ciberataque empleado por los hackers para inyectar o introducir un código SQL malicioso dentro de la base de datos.

Este tipo de código se presenta como un malware de carga útil, porque se inyecta de tal manera que la base lo entenderá como una consulta común.

Los ciberdelincuentes recurren a este tipo de ataques cuando quieren introducirse en las bases de datos por un motivo u otro. Bien sea para robar la información confidencial, cambiar datos específicos o generar un caos general.

Claro está, es importante destacar que los ataques de SQL Injection pueden producirse tan solo cuando una plataforma web no está segura por completo o cuando se deja algún punto vulnerable al diseñar una base de datos.

¿Cómo se producen los ataques de SQL Injection?

Por lo general, los ataques de inyección SQL se hacen presentes cuando un sitio web o una plataforma de base de datos no cuenta con las medidas de seguridad adecuadas.

Así que, en ese tipo de escenarios, los hackers se encuentran en la posibilidad de introducir un código de carga útil que en realidad es un malware y que va a interferir, en menor o mayor medida, con las acciones dentro de la base de datos.

En lo que respecta al modo en el que entran, hay que destacar que los ciberdelincuentes tienen distintas formas de cumplir con su objetivo.

Ya que, la inyección del código se puede efectuar a través de las cookies, de datos del usuario, de herramientas de hackeo, de variables en el servidor, entre otras muchas metodologías.

De allí que, ante la variedad de tácticas a las que se puede recurrir, resulte tan importante estar prevenidos.

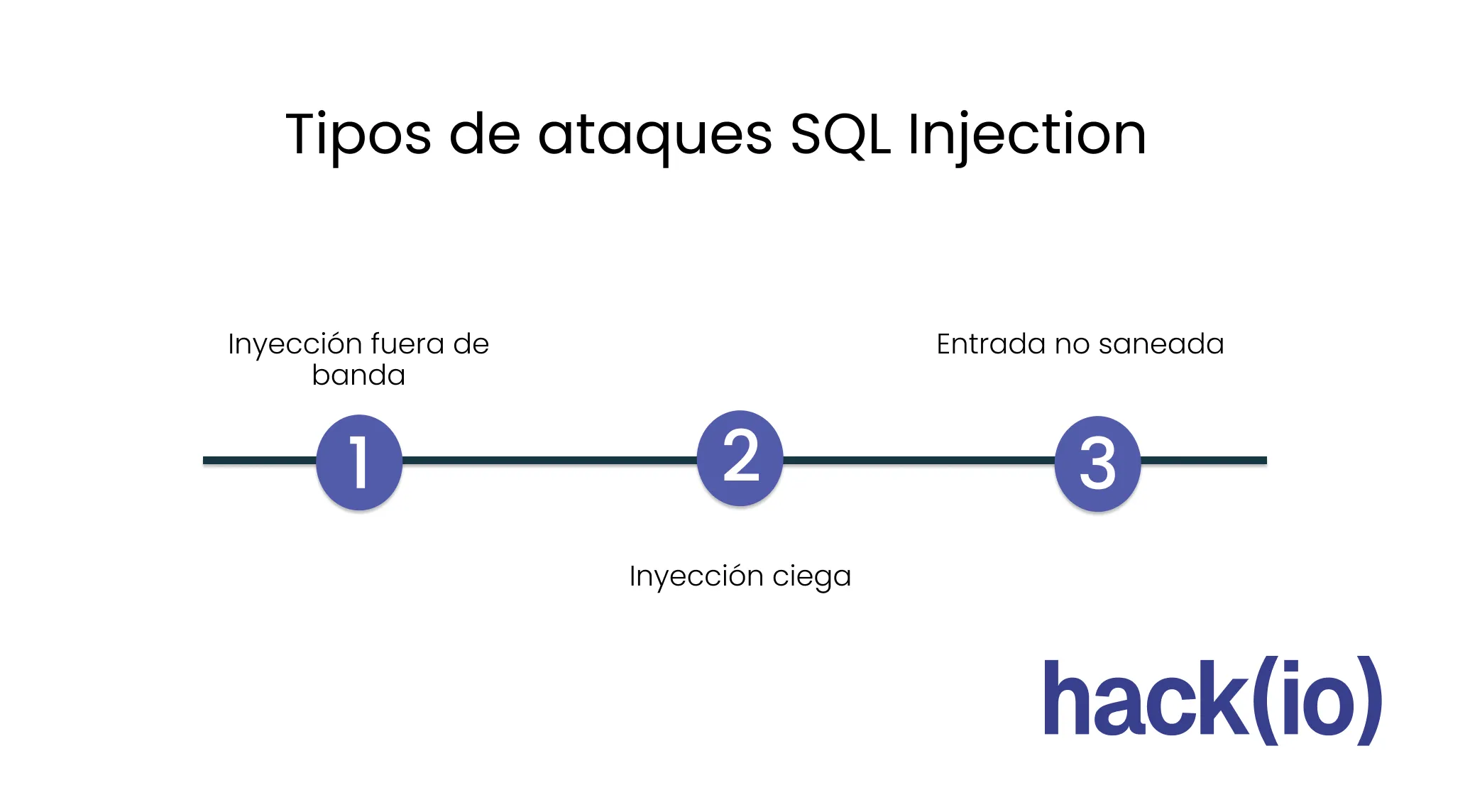

Tipos de ataques SQL Injection

Otro de los aspectos a tener en consideración sobre estos ataques, es que existen diversos tipos. En total, se trata de tres y estos son:

Inyección fuera de banda

Este tipo de ataques de SQL Injection en específico se producen cuando un hacker envía los códigos maliciosos a la base de datos a través de los canales por los que los usuarios pueden tener acceso al sistema.

Un buen ejemplo de esto, sería el correo electrónico, con el que los empleados acceden a sus cuentas para gestionar la base de datos en cuestión.

De allí que sea un tipo de inyección fuera de banda, pero que aún así puede generar graves repercusiones en la base de datos.

Inyección ciega

Por otro lado, cuando se habla de un ataque de inyección a ciegas, se hace referencia a los ciberataques con los que un hacker puede acceder a la base de datos sin ver lo que sucede detrás de la misma.

Es decir, cuando el hacker introduce los datos o códigos maliciosos estos no se devuelven al atacante. De allí que se diga que el hacker queda a ciegas al ejecutar este tipo de ataque.

Entrada no saneada

Por último, pero no menos importante, se encuentran las inyecciones a través de una entrada no saneada. En este caso, se trata de un tipo de ataque que se genera cuando la base de datos no filtra su entrada.

Ante este tipo de escenarios, un hacker se encuentra en la posibilidad de realizar una consulta sin tener que pasar por un proceso de validación. Por lo que podría introducir el malware como una consulta común y esta entraría al sistema sin limitación alguna.

De allí que sea tan importante tener sumo cuidado con el control de accesos a la base de datos y el tipo de entradas que se pueden ejecutar.

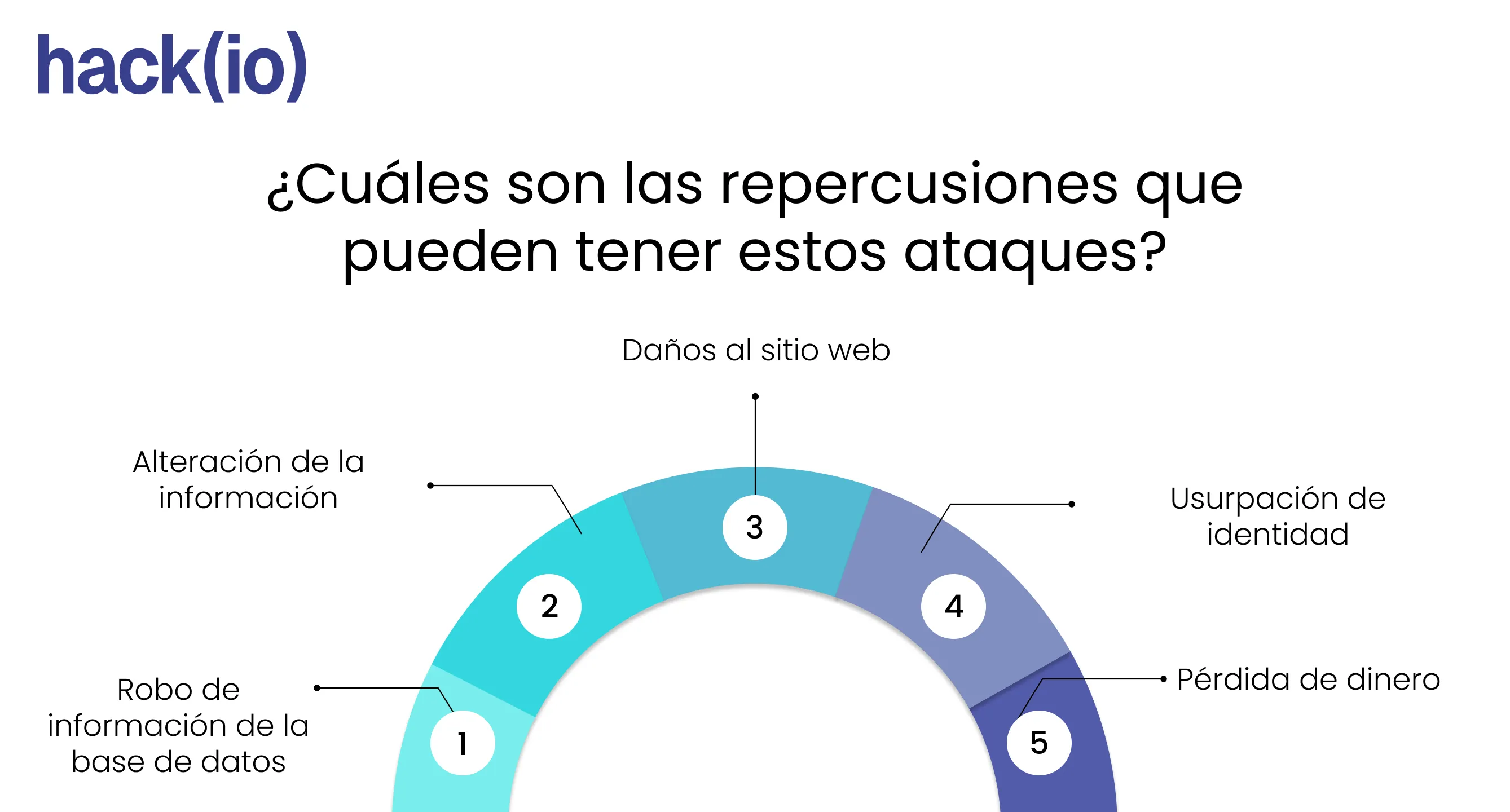

¿Cuáles son las repercusiones que pueden tener estos ataques?

Ahora bien, para comprender la magnitud del asunto y hacerte una idea de todo lo que puede generar un ataque de SQL Injection, tienes que conocer cuáles son sus repercusiones principales.

Existen diversos riesgos a los que puedes estar expuestos cuando se trata de un ciberataque de este estilo, en especial a nivel empresarial, pero entre algunos de los principales se encuentran:

Robo de información de la base de datos

Por supuesto, el riesgo principal de que un hacker entre a una base de datos es que robe la información confidencial que allí se encuentre. Esta puede ser sobre las ventas del negocio, los números de cuentas, los datos personales de los empleados y clientes, entre otras cosas.

Las bases de datos suelen almacenar una gran cantidad de información confidencial que debería estar protegida y por ello este tipo de suceso puede generar un grave daño a nivel empresarial.

No solo por el tiempo que tardarían en volver a recolectar toda la información si no tienen un respaldo, sino también porque mancharían su reputación.

Alteración de la información

También es importante destacar que, cuando un hacker tiene acceso a una base de datos, puede verse en la libertad de alterar la información que allí se encuentra almacenada.

Sin duda, esto también es un gran riesgo, porque la empresa podría enviar dinero a una cuenta errónea cuando se necesite pagar a un proveedor o enviar sus productos a una dirección que no corresponde con la del cliente real.

Daños al sitio web

Cuando un ciberdelincuente accede a la base de datos de una empresa, también puede generar daños a su sitio web o su aplicación, en caso de tenerlas.

Se han visto casos en los que, desde la misma base de datos, un hacker puede eliminar por completo un sitio web, por muy establecido que estuviese.

Si bien ese sería el caso extremo, también existe la posibilidad de que la web presente fallas y no funcione correctamente, cosa que afectaría los pedidos y solicitudes de los clientes.

Usurpación de identidad

En caso de que tu empresa guarde información sobre los datos de acceso de los empleados, bien sea a la base de datos o a otro espacio virtual de trabajo, el hacker también podría usurpar su identidad.

Al hacerse pasar por un empleado más, podría acceder incluso a información aún más sensible o comprometer el cumplimiento de las responsabilidades empresariales.

Pérdida de dinero

Por supuesto, las vulnerabilidades en las bases de datos que podrían generar un ataque de SQL Injection, también podrían dar pie a la pérdida de dinero.

Uno de los escenarios, es que el hacker tenga acceso a los datos sobre las cuentas bancarias de la empresa y pueda retirar el dinero de allí.

Por supuesto, este también sería el peor de todos los escenarios, pero lo cierto es que cualquier tipo de daño sobre la base de datos también podría detener la actividad laboral por un tiempo indefinido y hacer que la empresa pierda dinero por inactividad.

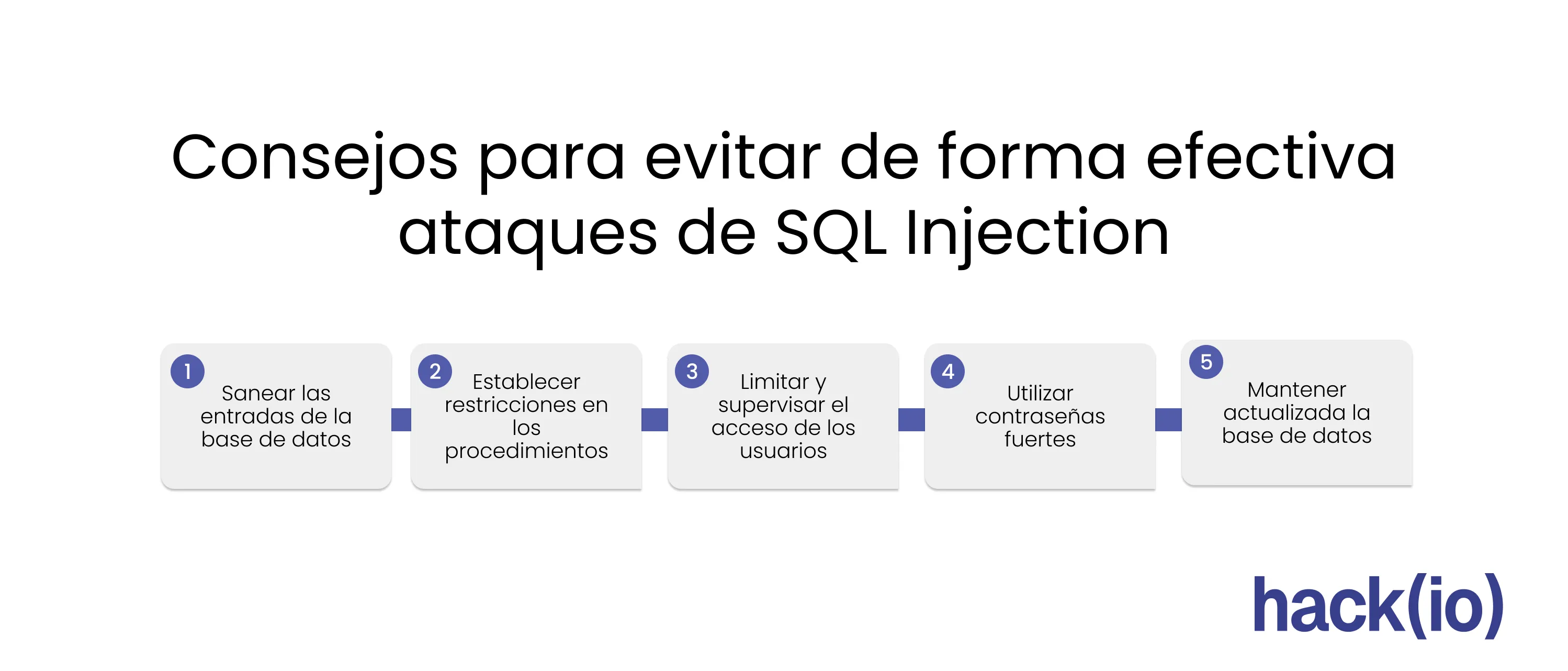

Consejos para evitar de forma efectiva ataques de SQL Injection

Por supuesto, aunque los ataques de SQL Injection pueden suponer un gran riesgo y podrían suceder en cualquier momento, no es algo que no puedas prevenir con las medidas de seguridad adecuadas.

Después de todo, cualquier base de datos tiene que contar con un sistema de seguridad y privacidad sólido, debido a la gran cantidad de información confidencial que se maneja allí.

Así que, si quieres evitar ataques de SQL Injection, te recomendamos seguir todos estos consejos:

Sanear las entradas de la base de datos

Uno de los consejos infalibles para evitar este tipo de ataques, es sanear las entradas que se registran en las bases de datos, para así eliminar con regularidad cualquier tipo de código malicioso que haya podido entrar.

Esta es una actividad que se tiene que realizar con frecuencia para garantizar que todo funcione dentro de lo establecido y que no haya espacio para la entrada de algún malware por inyección SQL.

Establecer restricciones en los procedimientos

Dentro de las bases de datos, cada empleado que tiene acceso a la misma para trabajar, tiene el permiso para realizar ciertos tipos de actividades, según su perfil y sus responsabilidades.

Para prevenir posibles problemas por la entrada de un hacker, resulta indispensable establecer restricciones sobre las actividades que pueden realizar cada uno de los usuarios. De esa forma, se evita que se ejecuten procedimientos no autorizados.

Limitar y supervisar el acceso de los usuarios

Por supuesto, también es recomendable que se limite el acceso de los usuarios que pueden entrar a las bases de datos. Ya que, si no existe un control de este estilo, es posible que cualquier hacker pueda acceder sin demasiado esfuerzo.

Así que, tienes que asegurar de limitar la entrada tan solo para los usuarios que tengan el permiso necesario para acceder. Y, de igual forma, tendrás que supervisar todo lo que hacen los usuarios mientras están dentro de la base.

Utilizar contraseñas fuertes

Aunque esto es algo que parezca muy básico, lo cierto es que es una de las recomendaciones indispensables cuando se trata de mantener segura una base de datos.

Ya que, de esta manera, incluso si un ciberdelincuente entra a la base de datos, no podrá acceder a tus otras cuentas o plataformas empresariales importantes.

Mantener actualizada la base de datos

Para finalizar, hay que destacar también la importancia de mantener tu base de datos actualizada en todo momento. Esto es fundamental para que su mecanismo de seguridad también esté al tanto de las nuevas formas de atacar de los hackers.

Además, las actualizaciones frecuentes también te permiten corregir las vulnerabilidades que pueda presentar tu plataforma y evitar que los ciberdelincuentes pudiesen tener una entrada sencilla a tu base de datos empresarial.

En conclusión

Como puedes ver, los ataques de SQL Injection pueden generar una serie de consecuencias importantes y por ello es fundamental prevenirlas en la medida de lo posible.

Así que, ahora que ya conoces más información sobre este tipo de ataques, estás preparado para seguir los consejos que te hemos mencionado y prevenir de manera efectiva este tipo de ciberataque.

No dejes pasar el tiempo y asegura tu información lo antes posible, recuerda que siempre será preferible prevenir que lamentar.

Descubre cómo el hacking ético puede proteger tu organización y por qué a partir de ahora será más relevante que nunca.

VER ARTÍCULO

Las empresas necesitan estrategias efectivas para recopilar información de manera rápida y precisa. Entre ellas, el web scraping se ha convertido en una herramienta clave para la extracción de datos en internet

VER ARTÍCULO

Si quieres saber cómo protegerte de estos ataques, quédate con nosotros. Te contaremos todo lo que necesitas saber para prevenir el spoofing y mantener tu información segura

VER ARTÍCULO

Para que puedas proteger tu red de accesos no autorizados, hoy te explicamos qué es el firewall bypass, cómo funciona y qué medidas puedes tomar para reforzar la seguridad de tu sistema

VER ARTÍCULO

Exploraremos las técnicas más efectivas para realizar un pentesting en redes inalámbricas, asegurando la protección de toda tu red. Prepárate, necesitarás papel y lápiz para tomar nota de todos los detalles

VER ARTÍCULO

En este artículo, te explicamos cómo funcionan los ataques 0-day, cómo reconocerlos y qué pasos puedes tomar para protegerte de ellos de manera efectiva

VER ARTÍCULO